Авторы скриптов для браузерного майнинга Coinhive говорят, что их репутация уже не может стать хуже

Начиная с осени 2017 года пользователи все чаще страдают от скрытых майнеров, причем это вовсе не означает, что устройство жертвы было заражено вредоносом, добывающим криптовалюту. Теперь достаточно неудачно зайти на какой-либо сайт, в код которого был встроен так называемый «браузерный майнер» – специальный JavaScript, который использует ресурсы устройства пользователя, пока тот находится на сайте.

К сожалению, основная проблема заключается в том, что владельцы сайтов тоже далеко не всегда знают о существовании майнинговых скриптов в коде их ресурсов. Сайты все чаще подвергаются взлому с целью интеграции майнеров. К примеру, на прошлой неделе от подобной атаки пострадали сразу несколько тысяч правительственных учреждений, такими же скриптами заражены тысячи сайтов под управлением WordPress, а ИБ-специалисты предполагают, что жертвами криптоджекинга уже стали не менее 30 млн человек.

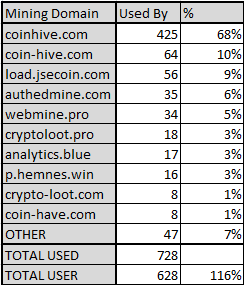

Стоит сказать, что злоумышленники и сами операторы сайтов не пишут подобные майнинговые скрипты самостоятельно, а пользуются услугами многочисленных сервисов, предлагающих такую услугу. Одним из первых в этой области был сервис Coinhive" target="_blank, и по данным аналитиков 360 Netlab, он по-прежнему сохраняет лидерство в этой сфере.

Журналисты издания Vice Motherboard побеседовали с операторами сервиса Coinhive" target="_blank, которые предпочли сохранить инкогнито, но рассказали изданию немало интересного.

Журналисты издания Vice Motherboard побеседовали с операторами сервиса Coinhive" target="_blank, которые предпочли сохранить инкогнито, но рассказали изданию немало интересного.

Как оказалось, создавая Coinhive" target="_blank, разработчики вовсе не предполагали, что создают инструмент для обогащения киберпреступников и преследовали абсолютно иные цели. Однако теперь создатели самого популярного браузерного майнера признают, что криптоджекинг «пришел, чтобы остаться», хотя они по-прежнему не одобряют действия злоумышленников.

«Мы были ошеломлены тем, как быстро наше решение нашло широкий отклик. Оглядываясь назад, могу сказать, что мы были весьма наивны, когда строили теории о том, как будет использоваться наш майнер. Мы считали, что большинство сайтов будут использовать Coinhive" target="_blank открыто, позволяя пользователям решать, запускать ли его ради каких-то бонусов, как поступили мы сами, во время тестирования на pr0gramm.com перед запуском. Но в первые же дни после появления Coinhive" target="_blank все пошло совершенно не так», — рассказывает один из анонимных разработчиков сервиса.

Разработчики говорят, что суммарно скрипты проекта уже «накопали» криптовалюту на несколько миллионов долларов, при этом порядка 70% этих средств получили пользователи, а не авторы Coinhive" target="_blank.

Кроме того владельцы Coinhive" target="_blank поделились интересной статистикой. К примеру, оказалось, что недавнее массовое внедрение майнинговых скриптов на правительственные сайты США и Великобритании принесло взломщикам лишь 24 доллара, причем Coinhive" target="_blank не выплатил злоумышленникам даже эту ничтожную сумму.

«Все наши самые крупные клиенты внедрили Coinhive" target="_blank разумно. Они побуждают своих пользователей включать майнер, предлагая за это некие вознаграждения», — говорят создатели Coinhive" target="_blank.

Стоит отметить, что разработчики Coinhive" target="_blank определенно хотят чтобы их сервис воспринимали как легальное решение. К примеру, еще осенью 2017 года был создан специальный UI виджет, который призван упростить жизнь тем клиентам сервиса, которые хотят идти законным путем. Виджет позволяет посетителям сайтов с майнерами легко контролировать их работу.

При этом операторы Coinhive" target="_blank прекрасно осведомлены о том, что их продукция широко используется для майнинга на порносайтах, игорных сайтах, «пиратских» ресурсах и взломанных установках популярных CMS. Однако Coinhive" target="_blank не отслеживает домены, на которых работают скрипты, поэтому зачастую команда проекта попросту не знает, как и где используется их продукт.

«Криптоджекинг, скорее всего, останется с нами надолго. По крайней мере, до тех пор, пока не возрастет сложность добычи Monero и других криптовалют, сделав майнинг невозможным, или пока производители браузеров не начнут блокировать сайты, дающие слишком большую нагрузку на ЦПУ», — предполагают разработчики.

Также создатели Coinhive" target="_blank признались, что в настоящее время репутация их проекта оставляет желать лучшего, ведь название Coinhive" target="_blank почти стало синонимом определенной группы киберпреступлений.

«Достаточно обратиться к поиску Google, и вы найдете множество инструкций для “удаления вируса Coinhive" target="_blank”. Все производители антивирусов уже занесли нас в черные списки. Не думаю, что наша репутация могла бы стать намного хуже, чем сейчас, — говорят разработчики и подчеркивают, что, по их мнению, антивирусные компании перегибают палку. — Они называют простой код Javascript, который безопасно выполняется в песочнице браузеров, “трояном”. Это сбивает с толку и пугает пользователей, побуждая их покупать обновления [для антивируса] и далее.

Пища для размышлений (имейте в виду, мы это лишь наполовину серьезно): майнеры, встроенные в код скомпрометированных сайтов, как правило, обнаруживают гораздо быстрее, чем другие вредоносные браузерные скрипты. Владельцы сайтов узнают о бреши, что в итоге вынуждает их обновить свою дерьмовую установку WordPress», — резюмируют авторы Coinhive" target="_blank.